クラウドサービス

クラウドサービスでは、デバイスがCloud サーバに接続し、安全にリモートクライアントからアクセスできるようになります。

BSP v1.0.117以上が必要

前提条件

このサービスでは、VPN設定(既定のポートはUDP/1194)と、TCPポート443番での自己構成/その他の高度な機能のため、サーバへの外部アクセスが必要です。このため、構成を確認し、このようなポートがファイアウォールで遮断されていないことを確認してください。

設定

ゲートウェイデバイスの後ろにあるエンドポイントに到達する必要がある場合は、ルーターサービスが有効で、次のように設定されていることを確認してください。

- インターネットアクセスで、WANポート(eth0)がメインネットワークに接続されていること(クラウドサーバはこのネットワークからアクセスできる必要があります)

- LANポート(eth1)が1つ以上のエンドポイントデバイスに接続されていること(新しく作成されたプライベートネットワーク)

クラウドサーバを使用するときには、この機能が自動的にサポートされますが、プレーンOpenVPNサーバで追加の手動設定が必要です。

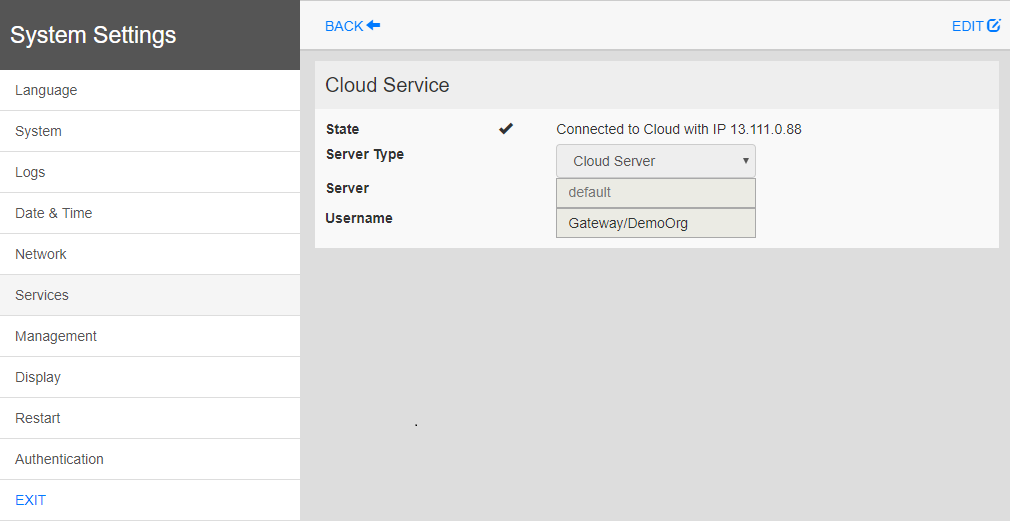

構成

システム設定のサービスメニューには、構成オプションがあります(サービスが有効になったときにのみ表示されます)。現在使用できるサーバタイプは次の2つです。

- Cloud サーバ

- OpenVPN

接続エラーの場合、BSP v1.0.348以降では、再試行タイムアウトが等比数列になります。5秒から始まり、2倍の秒数が経過した後に再試行が続きます(前の時間)。つまり、5秒、10秒、20秒、40秒というように、最大再試行時間の5分になるまで続きます。前のBSPバージョンでは、再試行時間が5秒に固定されていました。

Cloud サーバ

Cloud ServerはVPNベースのソリューションであり、ユーザがゲートウェイやエンド点にシームレスに接続できます。このようなプロセスをスムーズに行うためのフルマネージメントインフラストラクチャが提供されます。

構成は自動的にCloud Serverからダウンロードされるため、必要なパラメータはサーバ(ホスト名またはIPアドレス)、ユーザ名、パスワードのみです。

OpenVPN

このモードでは標準OpenVPN構成を使用して、デバイスに接続します。

A: 構成ファイルが提供されている

OpenVPNサーバに基づくリモートアクセス環境では、通常、システム管理者が多数のOpenVPN構成ファイルを直接エンドユーザに提供します。

このような場合、次の簡単な2つの手順を実行するだけなので、構成はかなりわかりやすくなります。

- Nファイルを参照してアップロードします(これには少なくともメインOpenVPN構成ファイルが含まれていますが、.pemや.p12などの形式でサーバ/クライアント証明書が含まれている場合もあります)。必ずプラットフォーム固有の複数選択機能を使用して、一度にすべての必要なファイルを選択してください。

- 適切な認証タイプを選択し、必要な場合は認証資格情報を挿入します。

完了しました。[保存]をクリックして、しばらく待ちます。接続ステータスが更新されます。

B: 構成ファイルが提供されていない

システム管理者から構成ファイルが提供されない場合は、自分でOpenVPN構成ファイルを作成する必要があります。

サンプル1: ユーザ名/パスワード

このサンプルでは次の項目を使用します。

- ユーザ名/パスワードに基づく認証

- LZO圧縮およびTAPデバイス

- UDPポート1194番で実行されているサーバ

openvpn.conf

client dev tap proto udp remote testserver.whatever.com 1194 comp-lzo ca cacert.pem auth-user-pass

この構成ファイルは1つの外部ファイル(cacert.pem)のみを参照しているため、次の手順を実行します

- [参照]オプションを使用して、2つのファイルをアップロードする

- 割り当てられたユーザ名とパスワードを挿入する。auth-user-passオプションはファイル引数を取るため、新しいファイルに改行区切りのユーザ名とパスワードを挿入し、名前を指定することができます(非推奨)。この場合は、ファイルを参照するときに外部ファイルを選択し、[なし(ファイルから)]認証方法を選択します。

- 保存して、状態変更を待つ

サンプル2: プレーン証明書

このサンプルでは次の項目を使用します。

- プレーンX509証明書に基づく認証

- LZO圧縮、TUNデバイス、カスタムMTU、AES-128-CBC暗号化

- TCPポート1195番で実行されているサーバ

openvpn.conf

tls-client dev tun proto tcp tun-mtu 1400 remote testserver.whatever.com 1195 pkcs12 mycert.p12 ca cacert.pem cert client.pem key client.key cipher AES-128-CBC comp-lzo verb 4

この構成は3つのファイル(cacert.pem、client.pem、client.key)を参照しているため、次の手順を実行します。

- [参照]オプションを使用して、メインのopenvpn.confと外部ファイル(合計4つ)をアップロードする

- パスワードは必要ないため、[なし(ファイルから)]認証を選択する

- 保存して、状態変更を待つ

サンプル3: パスワードで保護されたPKCS #12証明書

このサンプルでは次の項目を使用します。

- 証明書に基づく認証(パスワードで保護されたPKCS #12)

- 他のパラメータはサンプル2と同じ

openvpn.conf

[..] pkcs12 mycert.p12

通常、PKCS #12バンドルにはCA証明書クライアント鍵ペアが含まれるため、この構成ファイルは1つの外部ファイル(mycert.p12)のみを参照します。このため、次の手順を実行します。

- [参照]オプションを使用して、2つのファイルをアップロードする

- [証明書]認証を選択する

- 証明書を含むPKCS #12バンドルを復号するためのパスワードを挿入する

- 保存して、状態変更を待つ

サンプル4: パスワードで保護されたPKCS #12証明書とユーザ名/パスワードを使用した二要素認証

このサンプルでは次の項目を使用します。

- 証明書に基づく認証(パスワードで保護されたPKCS #12)とユーザ名/パスワードの両方

- 他のパラメータはサンプル2と同じ

openvpn.conf

[..] pkcs12 mycert.p12 auth-user-pass

[参照]オプションを使用して、2つのファイルをアップロードする

[証明書+ユーザ名/パスワード]認証を選択する

PSK認証のユーザ名とパスワードを挿入する

PKCS #12パスワードを挿入する

保存して、状態変更を待つ

リンク

詳細については、OpenVPNドキュメントを参照してください。